Biometria

Biometria

A partire dagli attacchi terroristici dell’11 settembre 2001, l’attenzione dedicata alla biometria come soluzione per un ampio spettro di problemi è enormemente cresciuta. Sempre più Paesi hanno deciso di adottare sistemi biometrici per motivi di sicurezza nazionale e per prevenire i furti di identità. Questa tendenza ha reso la biometria una componente importante delle applicazioni legate alla sicurezza: controllo degli accessi fisici e logici, indagini forensi, sicurezza delle tecnologie dell’informazione, difesa dalle frodi legate all’identità, prevenzione o indagini sul terrorismo.

L’espressione tecnologia biometrica si riferisce a qualunque tecnica che usi in modo affidabile caratteristiche fisiologiche o comportamentali per distinguere una persona da un’altra. Fra i tratti biometrici fisiologici più comuni vi sono impronte digitali, geometria della mano, retina, iride e immagini facciali. I tratti biometrici comportamentali più comuni includono invece firma, registrazioni vocali e ritmo di battuta su tastiera. Bisogna comunque sottolineare che in generale la biometria comportamentale include anche componenti fisiologiche.

Nella pratica, tutti i sistemi biometrici lavorano allo stesso modo. Il primo processo è la registrazione, in cui ogni nuovo utente viene registrato in un database. Viene raccolta l’informazione su una determinata caratteristica di una persona, poi solitamente questa informazione viene fatta passare attraverso un algoritmo che la trasforma in un modello (template) che possa essere immagazzinato nel database. Si noti che il sistema conserva questo template, ma non la misura biometrica originale, come ci si potrebbe aspettare. Rispetto alla misura originale del tratto biometrico, il template possiede una quantità di informazione molto piccola: non è nient’altro che un insieme di numeri dotati di scarso significato, se non per il sistema biometrico che li ha prodotti. Quando deve riconoscere una persona, il sistema prende le misure necessarie, trasforma queste informazioni in un modello usando lo stesso algoritmo con cui è stato processato il template originale, e compara il nuovo template con il database per stabilire se ci sia una corrispondenza e quindi un’autenticazione o un’identificazione.

Una distinzione importante tra autenticazione e identificazione biometrica risiede nel fatto che l’autenticazione è un confronto tra uno e uno, mentre l’identificazione è una ricerca tra uno e molti effettuata in un database. Esse svolgono funzioni differenti, dato che l’autenticazione viene usata per confermare l’identità di una persona e l’identificazione per cercarla.

Poiché un tratto biometrico non può essere raccolto due volte nello stesso identico modo, la corrispondenza dei dati biometrici non è mai esatta, ma è sempre un paragone fuzzy. Questa caratteristica fa sì che l’intelligenza computazionale (CI) – basata principalmente su intelligenza artificiale, reti neurali, logica fuzzy, computazione evoluzionistica ecc. – sia un approccio ideale per risolvere molti problemi biometrici. Negli ultimi anni l’uso delle tecniche di CI nel campo dell’autenticazione e dell’identificazione biometrica è aumentato, fino a comprendere sistemi in grado di effettuare riconoscimento e ritrovamento facciale, elaborazione dell’iride, controllo e riconoscimento di voce, grafia o firma e localizzazione di una fonte di odori.

Applicazioni militari

Il Dipartimento della Difesa (DoD) statunitense sta portando avanti alcune iniziative al fine di comprendere se i prodotti e i servizi di sicurezza disponibili sul mercato possano rappresentare una risposta alle sue esigenze biometriche. Tuttavia, è stato anche fondato un ufficio per la gestione della biometria (BMO) per assicurarsi la disponibilità di queste tecnologie. Inoltre, ha istituito il suo primo laboratorio di sperimentazione biometrica, il Biometrics Fusion Center (BFC), per eseguire test sperimentali, controlli di valutazione e fornire raccomandazioni sui prodotti biometrici commerciali. Il 23 settembre 2004, il BMO ha stipulato un contratto di cinque anni con la Lockheed Martin, per la progettazione, la costruzione e la gestione di un nuovo Sistema di identificazione biometrica automatizzato (ABIS). Questo database elettronico, con le sue applicazioni software, consoliderà, immagazzinerà e cercherà dati su impronte digitali raccolti da persone di interesse per la sicurezza nazionale. Più avanti, ABIS supporterà la memorizzazione, la ricerca e il ritrovamento di ulteriori caratteristiche biometriche, come immagini facciali e dell’iride, timbri di voce e informazioni genetiche.

Passaporto biometrico

Dopo gli attacchi terroristici dell’11 settembre 2001, in molte nazioni i problemi di sicurezza hanno assunto un’importanza ancora maggiore nella protezione delle frontiere, nelle frodi e nelle contraffazioni dei passaporti. Un modo per aumentare la sicurezza dei passaporti è l’utilizzo della biometria: l’Organizzazione Internazionale dell’Aviazione Civile (ICAO) ha proposto di usare il volto come misura biometrica principale, cui andrebbero associate come opzioni quelle di impronte digitali o iride. I progetti per il nuovo passaporto biometrico (detto anche BioPass o ePassport) in genere includono anche un chip RFID (Radio frequency identification) contenente gli stessi dati stampati sul passaporto, oltre alle caratteristiche biometriche del proprietario. Anche se queste applicazioni dovrebbero essere resistenti alle manomissioni, è stata dimostrata la possibilità di clonare un passaporto biometrico. Tale manipolazione ha avuto successo perché i dettagli del sistema ePassport sono documentati negli standard ICAO e quindi di dominio pubblico. L’ePassport si è inoltre dimostrato vulnerabile a intercettazioni e lettura non autorizzata dei dati poiché sfrutta un chip a radiofrequenza.

Sicurezza aeroportuale

Un esempio di successo nell’implementazione della biometria è quello del Ben Gurion International Airport di Tel Aviv, in Israele, uno dei terminal più trafficati del mondo. Per identificare i viaggiatori è stato usato un sistema di analisi della geometria della mano incluso in 21 cabine di ispezione automatizzate installate nell’aeroporto dove oggi tutti i passeggeri del Ben Gurion passano. Durante la fase di registrazione il sistema raccoglie informazioni biografiche e dati sulla geometria della mano. Quando arrivano o partono, i passeggeri usano un documento d’identità per l’identificazione iniziale e successivamente il sistema verifica la loro identità attraverso il template della geometria della mano. In caso di risposta positiva, esso stampa una ricevuta che permette ai viaggiatori di proseguire. In caso contrario, questi sono inviati a un ispettore.

Transazioni finanziarie

Un numero crescente di banche ed esercizi commerciali sta prendendo in considerazione l’uso di tecnologie biometriche come metodo sicuro ed efficiente per combattere le frodi e i furti d’identità. Nel 1999, Bank United è stata la prima banca degli Stati Uniti a implementare il riconoscimento dell’iride agli sportelli bancomat e migliaia di consumatori possono ritirare denaro dai loro conti correnti semplicemente guardando i terminali. Di fronte alla macchina, l’iride del cliente può essere acquisita anche attraverso occhiali, lenti a contatto e buona parte degli occhiali da sole.

Le banche giapponesi hanno avuto un ruolo pionieristico nello sviluppo di sistemi biometrici per la sicurezza, la privacy e i servizi ai clienti. Come conseguenza di un recente scandalo, le quattro più grandi banche del Giappone hanno adottato la biometria per risolvere il problema crescente della contraffazione delle carte bancomat e del furto di documenti d’identità. Due di esse hanno scelto una tecnologia che identifica il disegno delle vene del palmo della mano (grazie a una luce vicina all’infrarosso che illumina la deossiemoglobina), mentre le altre due hanno scelto un sistema che analizza le vene delle dita. In Giappone il tasso di diffusione delle tecnologie biometriche è cresciuto enormemente e sono ormai numerosi gli istituti bancari che utilizzano metodi biometrici per identificare i clienti.

Sfide

Spoofing

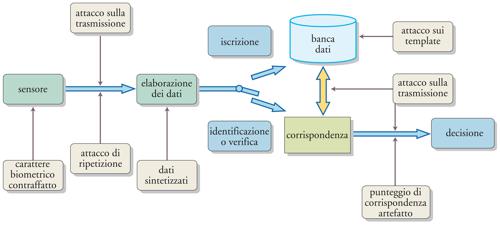

Al pari di altri sistemi di informazione, quelli biometrici sono vulnerabili agli attacchi e possono essere compromessi a diversi livelli (fig. 3). Tra i più comuni citiamo il denial of service (un tipo di attacco che cerca di sovraccaricare il sistema fino a impedirne il funzionamento) e lo spoofing. A quest’ultimo i sistemi biometrici sono particolarmente vulnerabili.

Lo spoofing è un tipo di attacco in cui un individuo finge di essere qualcun altro. Nel contesto della biometria, la parola indica un processo che aggira un sistema biometrico fornendo una copia contraffatta di un utente legittimo. Anche se le metodologie di spoofing mutano a seconda della specifica tecnologia, tutte hanno in comune il fatto che ai sensori vengono presentati campioni biometrici falsi. Lo spoofing di tecnologie biometriche fisiologiche, per esempio, prevede tre stadi: la raccolta del campione biometrico appartenente all’utente registrato, la creazione di una copia del campione per mezzo di un artefatto e infine l’uso di quest’ultimo per attaccare il sensore. Il metodo di spoofing più usato per le tecnologie biometriche comportamentali è invece l’imitazione.

Antispoofing

Di recente, nel tentativo di ridurre la vulnerabilità dei sistemi biometrici allo spoofing, numerose tecniche riguardanti sia l’hardware sia il software sono state proposte e sperimentate. Uno di questi metodi viene chiamato liveness detection, e il suo obiettivo è l’implementazione nel sistema della capacità di determinare se un campione provenga da un essere umano vivente o al contrario da una copia artificiale. L’obiettivo può essere raggiunto esaminando specifiche caratteristiche fisiche del campione – per esempio proprietà elettriche e termiche, umidità, riflettanza o assorbanza della radiazione, presenza di segnali spontanei – oppure le risposte a stimoli esterni come la contrazione della pupilla in risposta alla luce o la contrazione muscolare in risposta a un segnale elettrico.

Un’altra importante tecnica antispoofing è la fusione biometrica multimodale, che combina diversi sottosistemi biometrici monomodali. In generale la fusione si può attuare a diversi livelli, tra cui quello dei sensori di acquisizione, del confronto dei dati ottenuti o quello della decisione vera e propria. È stato dimostrato che la fusione a livello dei sensori dà risultati migliori di quella agli altri due. La ragione è del tutto evidente: prima si effettua la fusione, più ricche sono le informazioni ottenute. In altri termini, un sistema multi-modale rende più difficile la frode perché per avere successo un impostore deve riuscire a ingannare simultaneamente diversi apparati biometrici.

Protezione della privacy

L’ampio utilizzo di sistemi biometrici di identificazione solleva naturalmente problemi legati alla protezione della privacy personale. Per permettere a un’applicazione biometrica di funzionare con successo è quindi necessario prendere in considerazione la resistenza degli utenti, così come i timori di fronte a tecnologie non familiari o alla violazione della privacy. A questo riguardo, le principali preoccupazioni concernono la possibilità di smarrimento di informazioni e il pericolo che governi o altre organizzazioni utilizzino per scopi non dichiarati i profili degli utenti. Poiché la collaborazione di questi ultimi può avere un grande impatto sull’accuratezza di questi sistemi, dal loro atteggiamento può dipendere la concreta implementazione di un sistema biometrico.

In ambito informatico sono ormai noti gli attacchi basati sul cosiddetto phishing, che richiedono una connessione al computer dell’utente vittima ottenuta attraverso la produzione di copie di siti internet fidati per l’accesso ai quali è necessario inserire dati personali. Se l’utente non capisce che si tratta di una richiesta falsa e effettua il login, essi verranno catturati. Lo stesso metodo può evidentemente fornire la possibilità di impadronirsi dei tratti biometrici dell’utente stesso.

Per risolvere questo problema è stata presentata una strategia di autenticazione a due vie. Non soltanto l’utente deve essere autenticato dal sistema, ma anche viceversa. Questa funzione agisce nel modo seguente: durante la registrazione dei dati, all’utente viene chiesto di selezionare una password e una frase di benvenuto personale e segreta. Quest’ultima viene poi criptata con un’infrastruttura a chiave pubblica (PKI). Quando si effettua l’autenticazione di un utente, dopo la verifica della password e prima dell’inserimento dei tratti biometrici la frase sarà mostrata, di modo che l’utente possa essere certo che trasmetterà i suoi dati al sistema desiderato. Questa soluzione non si limita a incrementare il livello di sicurezza del sistema, ma dà agli utenti una maggiore fiducia sul trattamento dei loro dati biometrici.

Tecnologie biometriche recenti basate sulla CI

L’intelligenza computazionale (CI) è un campo di ricerca in rapida crescita, che adotta metodologie basate principalmente su reti neurali, machine learning, logica fuzzy, algoritmi genetici e computazione evoluzionistica. Queste sono state applicate alla risoluzione di problemi concreti, tra cui identificazione e autenticazione biometrica. Nel caso del riconoscimento facciale, della voce e del parlante, di grafia e firma o anche dell’identificazione dell’iride, per esempio, esistono numerosi approcci basati su reti neurali, logica fuzzy, ottimizzazione di sciami di particelle (PSO), algoritmi evolutivi (EA), algoritmi di ottimizzazione, mappe autoorganizzanti (SOMs).

Face detection e riconoscimento facciale

Le immagini facciali sono probabilmente la principale forma di misurazione biometrica tra quelle usate dagli esseri umani per l’identificazione delle persone e la face detection costituisce il primo fondamentale passo in qualsiasi sistema di riconoscimento facciale: si tratta del processo di identificazione dei volti umani ed eliminazione dei pixel che costituiscono lo sfondo di una foto; può essere trattata come un problema di riconoscimento a due classi, volto e non-volto. Le prestazioni del particolare algoritmo utilizzato hanno ovviamente un’enorme influenza sulla velocità e l’accuratezza di un sistema di riconoscimento facciale. Costituendo un metodo standard per l’ottimizzazione della topologia delle reti neurali, gli algoritmi evolutivi sono stati proposti come risposta efficace.

A differenza della face detection, un algoritmo di riconoscimento facciale deve autenticare o identificare una o più persone in un’immagine usando un database di volti. Il Face recognition vendor test del 2002 (FRVT 2002) ha mostrato che la probabilità di riconoscimento corretto più elevata ottenuta nel 2002 è stata del 90% nel caso di una singola immagine e in presenza di illuminazione controllata. Per migliorare l’accuratezza, Kiyomi Nakamura e Shingo Miyamoto hanno presentato una rete neurale associativa (rete RS-SAN), ispirata ai sistemi di riconoscimento spaziale del cervello. Ulteriori ricerche sono state presentate da Nakamura e Hironobu Takano nel 2006 alla conferenza WCCI (World Congress on Computational Intelligence). Questi ricercatori hanno studiato le caratteristiche di riconoscimento della reteRS-SAN usando diverse immagini facciali dello stesso soggetto e variandone orientamento, dimensioni e caratteristiche di forma. È stato portato a termine un esperimento di autenticazione dell’utente, effettuato con il criterio della minima distanza, con percentuali di falsa accettazione e falso rigetto dello 0% quando la soglia di decisione veniva collocata a 0,04÷0,06.

Riconoscimento vocale e identificazione del parlante

Spesso le espressioni riconoscimento vocale e riconoscimento del parlante sono usate come se fossero intercambiabili, ma si riferiscono in realtà a tecnologie differenti. Il riconoscimento vocale è infatti utilizzato per riconoscere cosa una persona ha detto, l’identificazione del parlante invece per determinare il locatore stesso: la pri-ma riconosce dunque le parole, la seconda verifica le identità. Nonostante i recenti miglioramenti introdotti nel riconoscimento vocale, in alcune applicazioni si tratta di un compito ancora molto difficile. Uno dei compiti più difficili è stato il tentativo di migliorare le prestazioni di un rilevatore digitale del cinese mandarino, una lingua particolarmente difficile da affrontare perché monosillabica.

Nel 2006 è stata utilizzata una rete neurale caotica che mima il sistema olfattivo, la rete KIII, come classificatore di caratteristiche per il riconoscimento del mandarino. La rete KIII è basata su studi neurobiologici ed è stata usata con successo in problemi come la classificazione delle onde cerebrali. L’algoritmo è stato testato sulla pronuncia in mandarino delle cifre da 0 a 9 e le sue prestazioni confrontate con altri algoritmi di reti neurali quali i Back propagation (BP) e i Radial basis function (RBF): i risultati sperimentali hanno evidenziato un guadagno in efficienza.

Le reti RBF sono state introdotte nella letteratura sulle reti neurali alla fine degli anni Ottanta del secolo scorso. Esse possono essere applicate tanto al riconoscimento vocale quanto all’identificazione del parlante. Alla WCCI del 2006 è stato presentato un sistema di riconoscimento del parlante basato su una banca di moduli neurali RBF (BRBFNM). Poiché le classiche curve bidimensionali della caratteristica operativa del ricevitore (ROC) rilevano solo veri-positivi e falsi-positivi, è stata sviluppata una curva ROC tridimensionale per rappresentare gli errori. I risultati della simulazione, basati su dieci parole chiave diverse, ripetute ognuna dodici volte da quattro persone, hanno mostrato che l’uso di curve ROC bidimensionali produce un tasso di successi dell’86,5%, mentre con quelle tridimensionali si arriva al 90,5%.

Riconoscimento di grafia e firma

Le caratteristiche della grafia sono state studiate come metodo per l’autenticazione degli utenti a partire dagli anni Sessanta del XX secolo. Gli approcci alla verifica della firma possono essere divisi in due categorie, on line e off line. La verifica della firma è più affidabile nel primo caso.

Milton R. Heinen e Fernando S. Osório hanno presentato un prototipo di sistema on line per l’autenticazione della firma che sfrutta l’analisi delle componenti principali (PCA) per ridurre la dimensionalità dello spazio degli input e le reti neurali artificiali per il riconoscimento della firma. La rete neurale del loro prototipo conteneva 117 neuroni nello strato di input e un solo neurone in quello di output. I risultati sperimentali hanno dimostrato che le reti neurali sono particolarmente adatte a svolgere compiti di autenticazione della firma.

Un sistema on line include solitamente una penna speciale e una tavoletta sensibile alla pressione. Le SOM sono una tecnica potente e importante per la visualizzazione dei dati, che può essere usata per mappare un insieme di dati multidimensionale su una superficie bidimensionale. Hiroshi Dozono e i suoi collaboratori hanno proposto un metodo per l’autenticazione in un computer palmare che analizza i pattern di pressione della penna di un utente. Invece di inserire la firma, si chiede all’utente di tracciare alcuni simboli. Uno dei problemi principali è la possibilità che fosse più semplice tracciarli con pressione uniforme che nel caso della firma. Gli autori hanno usato la PCA e sfruttato le SOM per l’analisi della pressione esercitata dalla penna: i risultati hanno mostrato che era possibile autenticare correttamente circa il 70% degli utenti. Tuttavia, fu osservato che i tassi di autenticazione dipendevano fortemente dall’identità degli utenti.

A differenza dei metodi on line, quelli off line possono usare come input solo un’immagine bidimensionale, senza caratteristiche dinamiche. Basandosi su incoraggianti risultati ottenuti in passato, è stato sviluppato un metodo di verifica off line che combina la Modified direction feature (MDF, basata sull’estrazione di caratteristiche relative alla direzione nel contorno dei caratteri) con un certo numero di caratteristiche strutturali, come superficie, lunghezza e rotazione. Come verifica di accuratezza furono usati due classificatori a reti neurali, una rete di tipo Resilient backpropagation (RBP) e una di tipo Radial basis function (RBF) network. In un test su un database pubblico di 2106 firme (936 autentiche e 1170 false), il classificatore RBF ha presentato un tasso di verifica (91,21%) migliore di quello dell’RBP (88,0%).

Anche questo esempio dimostra che gli approcci alla biometria derivanti dalle ricerche di intelligenza computazionale sono estremamente promettenti per la soluzione di problemi complessi di autenticazione e identificazione biometrica. Grazie a questi miglioramenti tecnologici, all’aumento della richiesta di sicurezza e alla riduzione dei prezzi di implementazione, è molto probabile che nel prossimo futuro assisteremo a una grande espansione dell’utilizzo delle applicazioni biometriche.

Bibliografia

Armand 2006: Armand, Stéphane - Blumenstein, Michael - Muthukkumarasamy, Vallipuram, Off-line signature verification using the enhanced modified direction feature and neural-based classification, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 1663-1670.

Blumenstein 2004: Blumenstein, Michael - Liu, Xin Yu - Verma, Brijesh, A modified direction feature for cursive character recognition, in: Proceedings of the International joint conference on neural networks, Budapest, 2004, Piscataway (N.J.), IEEE Operations Center, 2004, pp. 2983-2987.

Delac, Grgic 2004: Delac, Kresimir - Grgic, Mislav, A survey of biometric recognition methods, in: Proceedings of the 46th International symposium electronics in marine, ELMAR-2004, Zadar, Croatia, 16-18 june 2004, edited by Tomislav Kos, Zadar, Croatian Society Electronics in Marine, ELMAR, 2004, pp. 184-193.

Dozono 2006: Dozono, Hiroshi e altri, The analysis of pen inputs of handwritten symbols using self organizing maps and its application to user authentication, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 4884-4889.

Ham 2006: Ham, Fredric M. - Acharyya, Ranjan - Lee, Young-Chan, Speaker verification using 3-D ROC curves for increasing impostor rejections, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 4868-4872.

Heinen, Osório 2006: Heinen, Milton R. - Osório, Fernando S., Handwritten signature authentication using artificial neural networks, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 10111-10118.

Jang 2004: Jang, Ju-Seog - Han, Kuk Hyun - Kim, Joong-Hyun, Evolutionary algorithm-based face verification, “Pattern recognition letters”, 25, 2004, pp. 1857-1865.

Jang, Kim 2006: Jang, Ju-Seog - Kim, Joong-Hyun, Evolutionary pruning for fast and robust face detection, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 4436-4442.

Kholmatov, Yanikoglu 2004: Kholmatov, Alisher - Yanikoglu, Berrin, Biometric authentication using online signatures, “Lecture notes in computer science”, 3280, 2004, pp. 373-380.

Nakamura, Miyamoto 2001: Nakamura, Kiyomi - Miyamoto, Shingo, Rotation, size and shape recognition by a spreading associative neural network, “IEICE transactions on information and systems”, E-84-D, 2001, pp. 1075-1084.

Nakamura, Takano 2006: Nakamura, Kiyomi - Takano, Hironobu, Rotation and size independent face recognition by the spreading associative neural network, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 8213-8219.

Woodward 2005: Woodward, John jr, Using biometrics to achieve identity dominance in the global war on terrorism, “Military review”, sept.-oct. 2005, pp. 30-34.

Zhang 2006: Zhang, Jin - Li, Guang - Freeman, Walter J., Application of novel chaotic neural networks to Mandarin digital speech recognition, in: Proceedings of the International joint conference on neural networks, Vancouver, 16-21 july 2006, Piscataway (N.J.), IEEE Operations Center, 2006, pp. 1380-1385.